티스토리 뷰

[개요]

본 게시물은 이전 게시물[1]과 행위가 100% 동일한 공격이며, 미끼 문서만 다른 형식으로 변경한 것으로 확인됐습니다. 하지만, 둘 다 암호화폐 관련 내용이 주를 이루는 것이 공통점입니다. 과거 암호화폐 거래소 빗썸, 업비트를 타겟으로 공격한 사례도 있습니다. 이번 사례도 마찬가지로 비트코인 가격이 오르자 국내 암호화폐 거래소(Flybit)를 타겟으로 스피어피싱 공격을 수행하는 것을 볼 수 있습니다.

※ 본 샘플은 한글문서만 상이하며, 바이너리 분석내용은 이전 게시물[1]과 동일합니다.

(Figure 1)은 공격자가 (Figure 2) 국내 암호화폐 거래소(flybit)에 전송한 메일 내용입니다. (Figure 3) 국내 "(주)GBSC" 회사메일로 "이현수"라는 발신인이 flybit 측에 입사지원하는 내용이며, GBSC는 보호필름, 전자재료를 생산하는 회사인 것으로 확인됐습니다. 임의로 만들어진 계정일 것으로 추정되며, 공격자가 GBSC 사이트를 이용한 것으로 보아 해당 사이트가 공격자의 타겟이 됐을 수도 있겠다는 생각이 들었습니다.

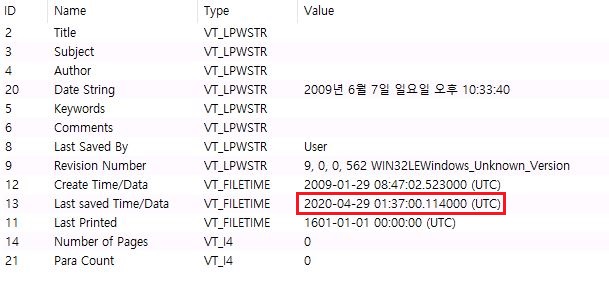

(Figure 4) 마지막 작성된 시각은 2020년 4월 29일 1시 37분경에 작성된 것으로 확인됐으며, 이전 공격[1]보다 약 9분 후 만들어진 것으로 보입니다.

(Figure 5) 유포된 한글파일 내용에는 이력서라는 내용이며, 개인신상정보가 담겨있어 모자이크를 수행했습니다.

※ 이후 분석 내용(취약점, 쉘코드 등)은 위에서도 언급했듯이 이전 분석 내용[1]과 같으므로 이를 참고 부탁드립니다.

→ 한글파일에 존재하는 PostScript 내용이 같으므로 이후 과정 또한 같다는 뜻

[IOC]

※ C2 정보는 이전 분석 내용[1]과 같음

- c3c4f3f1f6a375e3e407347ead071a35ce23966b9fb3bed67b59290653a4ead2

- cf739fbef4957c6150465c23d6a56ea903b0b1e6e921c5f2178633ee2d029ef0

[Reference]

[1] https://suspected.tistory.com/274

'리버싱 > 윈도우 악성코드 분석' 카테고리의 다른 글

| jse dropper 악성코드 분석 (Kimsuky?) - 2편 (0) | 2021.09.08 |

|---|---|

| jse dropper 악성코드 분석 (Kimsuky?) - 1편 (0) | 2021.09.08 |

| 악성코드 분석("[조회]비트코인 투자 카페 강퇴&활동정지" 악성 한글문서) (0) | 2020.04.29 |

| 악성코드 분석(2020 상반기 한국수력원자력 채용공고 사칭 악성 한글문서) (1) | 2020.04.28 |

| [위협정보 공유] 21대 국회의원 선거관련.docx (0) | 2020.04.10 |

- Total

- Today

- Yesterday

- koodous

- infostealer

- Decoding

- 출처 : Do it 안드로이드 프로그래밍

- Yara

- Flybits

- AMSI

- cuckoo-sandbox

- keylogger

- Servey

- malware

- idapython

- Static Analysis Engine

- 해킹메일

- 악성코드

- 위협정보공유

- CVE-2018-9375

- us-cert

- .wll

- 스피어피싱

- CVE-2018-0798

- 멋쟁이사자처럼 4기

- 비트코인

- Bisonal

- VirusBulletin

- Cisco Talos

- Kimsuky

- vuln

- MS-Office

- 한글악성코드

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |